如果將所有可能引起汽車安全事故的遠程攻擊一網打盡?不妨試試逆向思維。而這些攻擊的發生點,也絕不止於Wi-Fi、藍牙、OBD。

隨著聯網功能、近距離無線通訊手段的愈加增多,汽車上可被攻擊的地方也越來越多。要攻破一輛汽車的防線,能從哪些方面入手?汽車製造商和供應商們又該怎麼防止入侵呢?在逐步分析完破解案例之後,下面進入總結篇。

上回的總結篇中,提到今年的案例裡頭,駭客們都用了什麼方式去進行破解汽車,以及其中表現出來的安全問題所在。

當然,最後說到,這些攻擊方式和漏洞並不是僅有的。那在汽車上還有哪些?

其實早在2011年,來自UCSD(加州大學聖地亞哥校區)和華盛頓大學的兩個研究團隊就以“汽車安全攻擊綜合分析”為題進行了實驗與驗證,並從威脅類型、具體漏洞分析以及威脅評估三個方面進行了分別論述與實驗。在這一份調查研究報告中,被研究的主體是安裝在汽車中那一塊塊功能各異的ECU (Electronic Control Unit)。

三年之後,Charlie Miller與Chris Valasek又重新進行了這個工作。他們的目的同樣是想搞清楚如果要對汽車發起攻擊,哪些有可能入手。

欲善其事,必利其器

這個研究的關鍵在於兩位研究員的思路。

需要再次重申的原則是,這次的攻擊依然是圍繞遠程可複製攻擊,而重點關注的是哪些會引起安全事故的攻擊,也就是他們今年對克萊斯勒發起的這類攻擊:遠程操控汽車的轉向、剎車或者加速功能,讓車輛脫離駕駛員的掌控,進入不安全狀態。圍繞鑰匙、防盜等車輛偷竊類攻擊就不再考慮之類了。

第二步思路是,如果要得到這個結果,需要怎麼做?

最關鍵的一點是,駭客需要能夠對這些控制車輛轉向、剎車或加速的ECU下達命令,那就是說,必須拿到與車輛內部CAN (Controller Area Network)通訊的方式,而CAN並不止一條線路,這些核心控制功能在更加底層的地方。遠程攻擊不可能直接與其接觸,那麼就需要「橋樑」。

這個橋樑就是並不處於核心位置的、大多是承擔接收和處理無線電信號的這一批ECU,他們都具有兩個特徵:

- 能夠接受外部信息

- 這個信息有可能通過CAN傳遞給那些控制核心功能的ECU

所以,思路就是找到這些ECU之後,先將他們控制修改後,再以之為跳板,向核心功能ECU發布假消息。可以把這類ECU想像成古代戰場上傳令的小兵,如果其能陣前倒戈,傳遞敵方給予的假命令,打勝仗也是手到擒來。

不過這是理想狀態,如果被發現是假命令呢?

雖然橋樑ECU們能夠作為入口向內部發送消息,但是這個消息並不是想發就發的,在不同的ECU之間,可能存在閘道器(gateway),攔截非法消息;核心ECU上,可能有安全策略設置,某些動作只能在特定的行駛狀態下才能實現,或者只聽從指定的命令。要想達成目的,或者偽裝成合法的,那麼就要知道通訊協議;或者繞過閘道器,需要知道通過密碼;或者把閘道器也黑掉,讓其為自己所用……等等,不一而足。

因而,駭客要做的工作有三:

- 找到遠程接入的入口—帶有橋樑ECU的功能模組,比如上篇裡頭的車載Wi-Fi、OBD、雲端服務App,還包括與手機同步的藍牙功能、瀏覽器等車內應用程式等等,所有兼顧外部消息接收與內部通訊功能的,都存在可能性,都可以以此展開研究

- 找到從橋樑ECU到核心功能ECU之間的通訊道路

- 解決通訊道路上的各式障礙

“等等”的內容並不止於通訊模組

上面提到的入口,也就是橋樑,起到溝通內外的作用,一般大家想到的就是車輛通訊模組。但其實,並不止於此,還有一部分比較特殊功能的ECU,他們也起到相同的作用,但卻是為了完全不同的目的—ADAS(先進駕駛輔助系統)。

現在的ADAS,常見的比如車道保持、防碰撞系統,還有受到很多新手司機歡迎的停車輔助技術。這些功能最終都會為了保證車輛處於車道之上、保證不發生碰撞或降低碰撞產生傷害、停車而對車輛進行轉向、剎車等功能。還有ACC,在轉向、剎車之後,還有自動加速功能。

也就是說,這些ADAS系統的ECU會根據感測器的數據,對核心控制功能ECU發出命令,在特定的時候讓其工作,同樣可以作為橋樑使用。當然,毋庸置疑的是,這些系統的目的是為了輔助駕駛和提高安全性能,所以本身也會設置到限定速度之下。可能比較謹慎的車廠,還會多設置幾道關卡來保證系統功能。

之所以提到這些系統,並不說他們不安全,而是因為他們給駭客攻擊汽車帶來了一個可能性。因為與核心控制功能有信息交互,那麼就存在一種可能性,以他們為橋樑發出假消息。需要評估的是,這個可能性有多大。

因而,遵循這個三步法則,兩位研究員開始了研究。

車輛的CAN是個很複雜的東西,會隨著車輛上技術、功能的增減而改變,在不同的製造商之間、同一製造商不同車型之間、同一車型不同年款之間,都會有差別。因而他們以2014年款為主,挑了13款車型,同時也挑了這些車型的2006年款或者2010、2015年款作為對比研究。

研究主要圍繞三個方面:

- 存在多少種不同的入口以及入口的安全性

有些橋樑ECU與核心ECU通訊的可能性有,但是很小,因而可以認為安全性較高,比如ADAS,雖然可以直接與核心功能ECU通訊,但是安全策略與門檻會較多。而藍牙、Wi-Fi通訊則因為作用距離、可實現功能與安全策略的問題,導致安全性較低。如果這類入口較多,則評估得到的威脅程度會高。

- 車輛的內部網絡拓撲圖

一方面,通過同一車型不同年款來對比分析車輛內部網絡隨著時間發展的狀況;另一方面,也是想進行驗證,對於車內網絡的攻擊,是否因為差異性巨大而難以直接複製。

自然還有第三個目的,那就是分析具體的拓撲結構,以此來分析從橋樑ECU通往核心ECU之前道路通過的成功可能性有多大,來評估其帶來的威脅程度。

- 攻擊的反面就是防守

攻擊並不是最終目的,最終目的是為了更好的防守。從可攻擊路線發現可能漏洞所在,也就是可以加強防護的地方

不同年不同車不同命

這個研究的最終結果,就十分有意思了。在他們最後公開的研究報告中,都進行了具體分析,因為篇幅所限,本文無法一一列出,感興趣的讀者可以到這裡去看原文。

對具體分析內容不那麼感興趣的,一起來看結果。

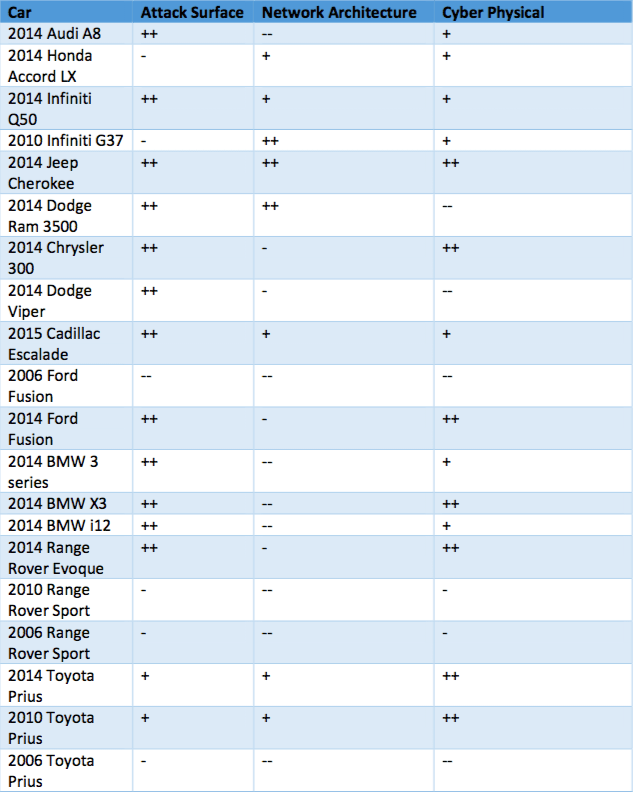

他們一共分析了21款車,涉及到奧迪、BMW、通用、福特(FORD, F-US)、克萊斯勒、本田、豐田、Infiniti、Land Rover品牌及其旗下品牌車型,以2014年款為主,共13款,對比年款2006年款4個,2010年款3個,2015年款1個。具體易受攻擊程度見下圖(圖片來自Charlie Miller與Chris Valasek的研究報告),表中只列出了20款車型,少了一個2006年款Infiniti G35。

20款車型易受攻擊列表(從–、-、+到++受攻擊程度依次提高,表格從左至右分別代表攻擊面、網絡架構與核心功能)

從研究的內容中,他們還得到了一些結論:

- 隨著時間推進,所有品牌車型都表現出ECU數量的增多,不僅是整體ECU數目,橋樑ECU數目更是大幅增加,功臣有兩個:車聯網與駕駛輔助技術的發展。也就意味著,車輛的被攻擊可能性、可選擇手段都在增加。

- 車內網絡拓撲結構的複雜性隨著ECU增多也在增加,被分割的網絡架構越來越多。但是這些網絡架構的分割並不都是以“將控制核心功能ECU與其他類ECU分開”為目的。在2014年款中,有6款並沒有根據功能重要性不同進行隔離,而更多的,雖然隔離了,但是並不代表安全性就高。因為隔離之後並沒有設置閘道器或者安全邊界,沒有增加安全策略,而只是單純的分開。

- 儘管內部結構大不相同,但是大多數車輛都採用了類似PC的技術,比如瀏覽器和車內App等,這些都是駭客們十分熟悉的東西,提供了與PC、移動端類似的攻擊方式

- 在所有入口中,胎壓監測與無鑰匙開鎖是被遠程攻擊威脅性最大的橋樑ECU

- 同一地區的汽車製造商的內部拓撲圖有著類似的結構,日系車(豐田與Infiniti)、德系車(奧迪與BMW)、美系車(通用與福特)之間都表現出來這個特性。兩位研究員認為可能是因為他們思考問題的方式比較類似,還有就是工程師的跳槽~

- 存在這些問題的車輛,都沒有OTA(on-the-air)功能,發現問題只能召回處理。

最終得出了兩個排名:

- 最容易被破解前三名:2014 Jeep Cherokee,2015凱迪拉克Escalade、2014 Infiniti Q50

- 最不容易被破解前三名:2014 Dodge Viper,2014奧迪A8,2014本田Accord

發現問題了嗎?為什麼今年他們拿Cherokee開刀,原來根源在這裡。

車雲小結:

其實研究到這裡並沒有結束。兩位白帽駭客的雄心壯志在於想對所有車型進行分析並得出答案,無奈這些資料並不是那麼好拿到的,因而只有這些款。而且,因為他們並不是這些車型都有,也沒有對每一款車進行具體實驗分析,以確定分割更多網絡等是否能夠成為駭客破解的障礙。不過,在去年出研究成果之後,今年對Cherokee下手就證明了他們的研究並沒有停止,而是會繼續前行。

車云分析的文章也並沒有結束,研究中的防護措施,以及一直處於被攻擊的車廠與供應商們將會在最終篇中出場發言,敬請關注。(文/)

《車云網》授權轉載