隨著聯網功能、近距離無線通訊手段的愈加增多,汽車上可被攻擊的地方也越來越多。要攻破一輛汽車的防線,能從哪些方面入手?汽車製造商和供應商們又該怎麼防止入侵呢?在逐步分析完破解案例之後,下面進入總結篇。

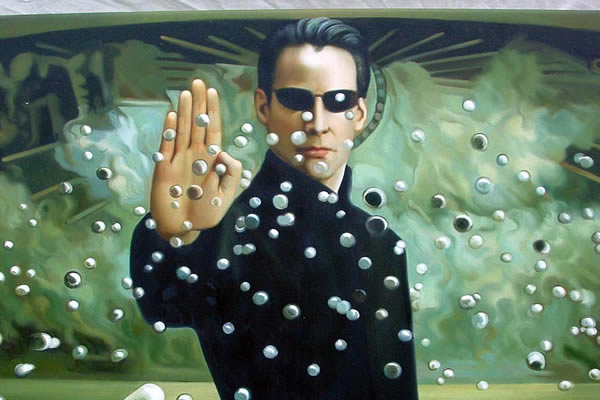

圖片來源:車云網

汽車被入侵事件似乎告一段落,但是其背後暴露出的問題卻遠遠沒有。

在今年發生的案例中,Model S被Kevin Mahaffey、Marc Rogers揭發漏洞、比亞迪在360要公開演示破解過程時候,發佈公告的內容中,都不約而同的提到了一個相當重要的前提,那就是“物理接觸”。因為對於汽車而言,只有遠程且可複製的攻擊才會真正帶來威脅。

原因顯而易見。物理接觸類攻擊雖然最終造成的危害大,但是實施難度卻很高,費時費力,對於追求收益的真正駭客們來說,付出回報比太大。遠程攻擊則靈活可期,而且被抓個現行的機率要降低多了。

必須要申明的一點是,這裡的物理接觸攻擊與遠程攻擊是指在攻擊時採用的手段。在研究漏洞時,物理接觸是個必不可少的過程,並不能夠以“物理接觸過”為由來證明車輛無法被遠程攻擊。

從互聯網角度來說,有漏洞並不可怕,因為截至到目前,還並沒有哪一個系統能夠稱得上是絕對安全。有漏洞自然有措施來堵上漏洞、保護漏洞,以及如何減少漏洞的存在。

那麼,在今年的案例中,車輛暴露出來的漏洞都有哪些呢?依案例來看看其罪魁禍首。

克萊斯勒事件

在克萊斯勒被遠程控制事件之中,Uconnect最終成了背黑鍋的對象,成為了Miller與Valasek接管車輛控制系統的入口。但是導致車輛剎車、傳動系統被控制的真正原因,並不只是Uconnect一個。這一點,在之前的文章中也有點名:

為了防止駭客通過接入一條非重要網絡,進而“竄入”系統關鍵網絡內部搗亂,一般安全專家會在兩條線路之間安裝一個「安全閘道」(air gap)。然而在被“黑”的Jeep Cherokee上,控制車輛運行的系統間並沒有Gap存在。因此,結合找到的其他幾處安全漏洞,查理和克里斯發現了車輛控制系統和Uconnect系統(支配車載娛樂系統)之間的聯繫。一張SIM卡存在的漏洞,加之“駭客”的其他攻擊,將原本理論上才可能出現的遠程控制變成了赤裸裸的現實。

可以總結得出,導致這次事件的原因有二:一是Uconnect為無線接入車輛提供了接口,二是在Uconnect信息娛樂系統與車輛控制系統之間沒有進行隔離,進入Uconnect之後,就相當於魚入大海,暢通無阻。

在漏洞爆出之後,因為無法進行遠程更新,克萊斯勒無奈只能選擇了召回處理。好處在於漏洞事件的嚴重性引起了美國國家公路交通安全管理局NHTSA的注意,或許對於信息安全標準的更改,有促進作用。

小結:弊端在於信息娛樂系統安全防護不到位、車輛不同系統之間隔離不到位、無法遠程更新修復漏洞,提供OTA(On-The-Air)升級、車輛內部控制系統與信息娛樂系統之間設置安全閘道,加強驗證手段以及信息娛樂系統本身的安全防護手段,都是可用的手段。

通用Onstar及其它有相同漏洞的車聯網服務App

Samy Kamkar用Ownstar打開了4家車廠與一家後裝廠商的車聯網服務App的漏洞所在。原理我們已經清楚,Ownstar會掃描手機曾經連接過的WiFi網絡並偽裝成其中一個,一旦手機連接上此WiFi網絡,就可以讀取到App的驗證信息,並藉著驗證信息使用車聯網服務APP所提供的所有功能,鎖車解鎖、車輛定位、遠程啟動等等。

在這個過程中,漏洞點在於:

1. 手機連接過的WiFi網絡可被任意掃描並讀取,自動連接相同名字的WiFi(手機存在的問題)

2. 只有一次驗證信息,在通過驗證之後,並沒有二次驗證,並且驗證信息不會更新,一次獲取終身受益

這與之前車雲小編親眼目睹的360破解汽車事件可以歸屬於同一案例,同樣是驗證手段的缺乏。至於這個方式能夠破獲更多雲端服務權限,乃至讓雲端命令優先於本地服務,Kamkar並沒有試,也不得而知。

與克萊斯勒事件的不同點在於,App提供的不僅僅是入口。因為服務內容的原因,App本身就可以與車輛的部分控制系統進行通訊並獲取控制權限,所以一旦App在權限設置、驗證手段上出現問題,這些控制權限就是白送的。

這個問題還可以進行擴展,比如現在已經開始有車輛支持從智能手錶進行基礎功能的遠程控制。

小結:這些車聯網服務本身並沒有問題,確實給消費者帶來了方便,不能因噎廢食就此解除服務,所以關鍵在於加強App的安全防護措施:加密方式的加強、增加驗證手段如短信驗證以及嚴格的權限設置。

用OBD控制Chevrolet Corvette

與克萊斯勒事件相同,在這起案例中,“犯人”有兩個,一個是Mobile Devices的OBD(車載自動診斷系統)設備,一個是Corvette的CAN(Controller Area Network車輛控制器區域網路)。

Mobile Devices的OBD問題一是開發者模式與使用同樣的密碼金鑰讓駭客們可以輕鬆獲取最高權限,二是通過短訊方式下指令,短訊不用經過任何驗證的手段給駭客大開方便之門。不過解決方式也並沒有那麼難,都可以通過OTA完成更新,一個是更改權限設置,二則是增加短訊控制的核可名單,只能經由指定的手機號發送命令才能生效。

小結:從根本上來說,OBD所存在的漏洞與克萊斯勒的Uconnect性質十分類似,因為它們的可以聯網且存在安防漏洞,給了駭客可乘之機,但是根源同樣在於CAN的安全策略設置之上,對於車輛控制功能沒有增加驗證的關卡,才得以讓駭客長驅直入。

無線鑰匙解鎖車門

RollJam破車門而入的方式我們都知道了,通過監聽並儲存無線鑰匙用來解鎖的密碼,就可以將其用來開門。

在360的Hackpwn上,車雲小編諮詢過關於Samy Kamkar關於解鎖與上鎖車門所使用密碼不同如何處理的問題。Kamkar的解釋是,有些車輛使用的是同樣的密碼,只不過有不同的命令,讓汽車知道是解鎖還是鎖閉,而有的車輛則是分別使用了不同的密碼。RollJam可以識別出密碼與對應的命令,只會儲存用於解鎖的密碼。而且,儲存密碼的數量是可以自由設定的,可以儲存1個,也可以儲存4個。

這一漏洞最終被Samy Kamkar歸結到了晶片問題。因為在他使用RollJam攻擊凱迪拉克新款汽車沒有成功,就是在於這款汽車使用的Keelop晶片上有一種密碼系統,給密碼設定了一個很短的有效期,時間一過,密碼即會時效,便可以阻擋這類竊聽儲存密碼式的攻擊。

小結:設置密碼的時效性,讓人拿到了密碼也無計可施。

汽車點火防盜系統

與無線鑰匙解鎖不同,點火防盜系統的問題在於密碼組成被破解,而且這個密碼的設置方式,讓人能夠輕鬆對密碼的內容進行讀寫操作。

這個除了更換新的密碼協議,就沒有別的辦法了。好消息是在新款車型中,越來越多的用到了無鑰匙啟動的方式。當然,無鑰匙啟動也有無鑰匙啟動的漏洞需要注意了。

車雲小結:

從以上這些案例中,可以看出汽車能夠被攻擊的點在於:一是入口,二是內部安全策略。OBD、Uconnect、或者App本身都只是提供了一個入口而已。入口本身安全措施不足、開放的權限太大給了駭客們機會,而車輛內部安全策略的設置則是根本所在,也是需要車廠們花費心思去考慮的。

但是你以為車輛可被遠程控制的入口只有這些而已,那就too young too simple啦。至於其他方式,請見下集。(文/王珺)

《車云網》授權轉載